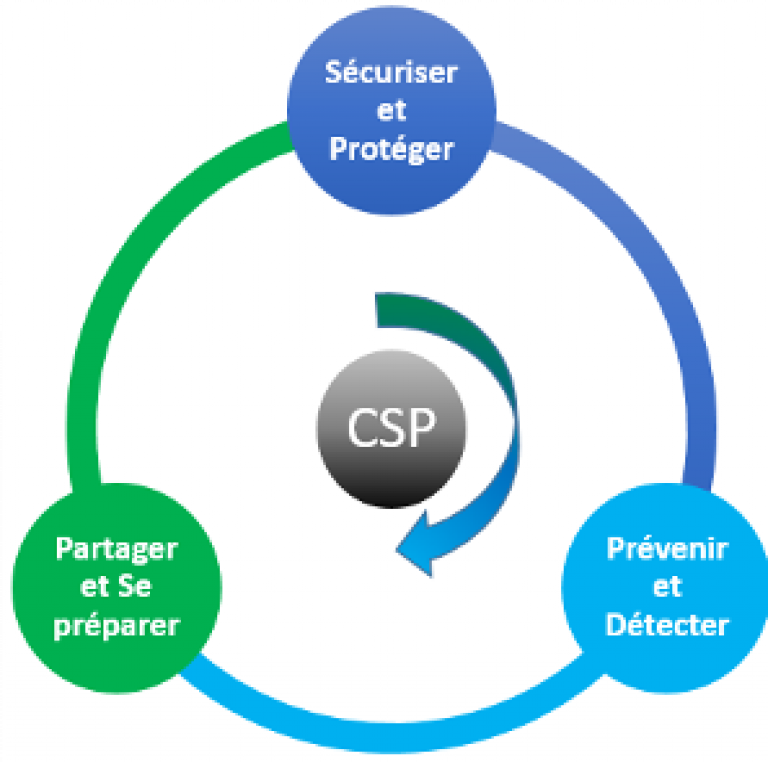

Le réseau SWIFT appelé SWIFTNet est un réseau interbancaire qui offre une palette de services extrêmement diversifiés : transferts de compte à compte, opérations sur devises, etc. Étant donné que le paysage des menaces s’adapte et évolue quotidiennement, SWIFT et ses clients doivent rester vigilants et proactifs à long terme. De ce fait, SWIFT a mis en place le programme de sécurité client (CSP) pour soutenir ses clients dans la lutte contre les cyberattaques.

Le CSP s’articule autour de trois domaines complémentaires. Les clients devront d’abord protéger et sécuriser leur environnement local, ensuite prévenir et détecter les fraudes dans leurs relations commerciales et puis partager en continu les informations et de se préparer à se défendre contre les futures cyber-menaces.

La norme CSCF :

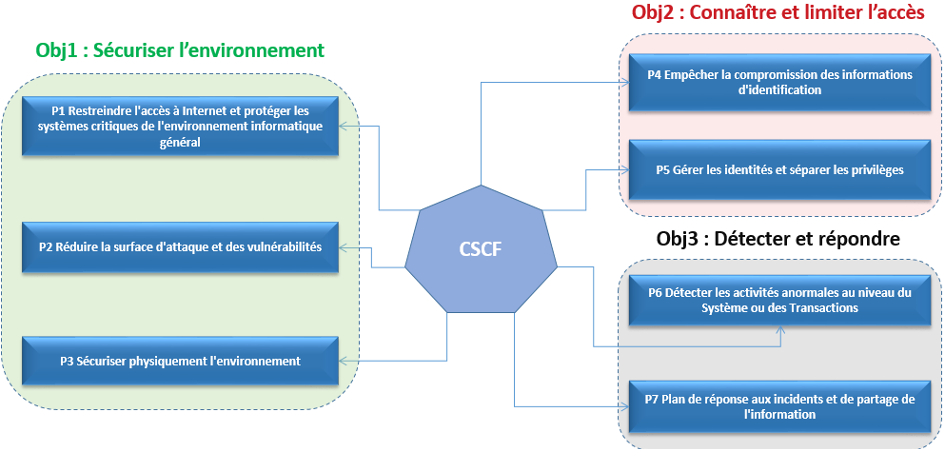

Pour soutenir l’industrie sur l’axe de Sécurisation et Protection, SWIFT a publié un Framework de contrôles de sécurité pour la sécurité de ses clients ( Customer Security Controls Framework) qui s’appuie sur les directives de sécurité existantes de SWIFT, en tenant compte des dernières informations sur les cyber-menaces et les incidents connus. CSCF a été examiné par des experts externes du secteur et évalué par rapport aux standards du secteur (PCI-DSS, ISO27002, NIST Cybersecurity Framework) et aux bonnes pratiques de sécurité.

Le Framework CSCF est basé sur 3 Objectifs, supportés par 7 Principes présentés sous forme de 29 contrôles dont 19 Obligatoires et 10 Facultatifs (v2020).

Périmètre d’application :

Le type d’architecture SWIFT déployée détermine le périmètre d’application et les contrôles qui sont applicables à chaque organisme. On distingue 4 architectures de déploiement des services SWIFT que nous pouvons trouver au sein des organismes adhérent : A1, A2, A3 et B.

- Dans l’architecture A1, l’interface de messagerie et celle de communication sont hébergées dans l’environnement local.

- Dans l’architecture A2, l’interface de messagerie est située dans l’environnement local alors que l’interface de communication est prise en charge par un fournisseur de type « SWIFT Alliance Remote Gateway Service » ou un « Group hub ».

- Dans l’architecture A3, une application (par exemple: Alliance Lite2 AutoClient, solutions de transfert de fichiers) est utilisée dans l’environnement local pour faciliter la communication application-application avec une interface auprès d’un fournisseur de services.

- Dans l’architecture B, aucun composant d’infrastructure spécifique à SWIFT n’est utilisé dans l’environnement local.

Exemple de risques couverts par les contrôles de CSCF v2020

| Vol de jeton d’authentification | Exploitation de failles de sécurité connues |

| Compromission du système d’authentification d’entreprise | Exposition aux attaques basées sur Internet |

| Compromission des informations d’identification de l’utilisateur | Risque de sécurité accru du personnel mal formé |

| Rejoue d’authentification | Manque de traçabilité |

| Suppression des journaux et des preuves forensic | Cassage de mot de passe, devinette ou autre compromissions de mot de passe |

| Exécution de code malveillant | Violation de la Séparation des droits |

| Exploitation d’une configuration de système non sécurisée | Accès non autorisé |

Dès son apparition en 2017, CSCF a connu des changements annuels afin de permettre aux clients de sécuriser leur environnement d’une façon progressive et aussi pour s’adapter à l’évolution technologique et aux nouvelles menaces.

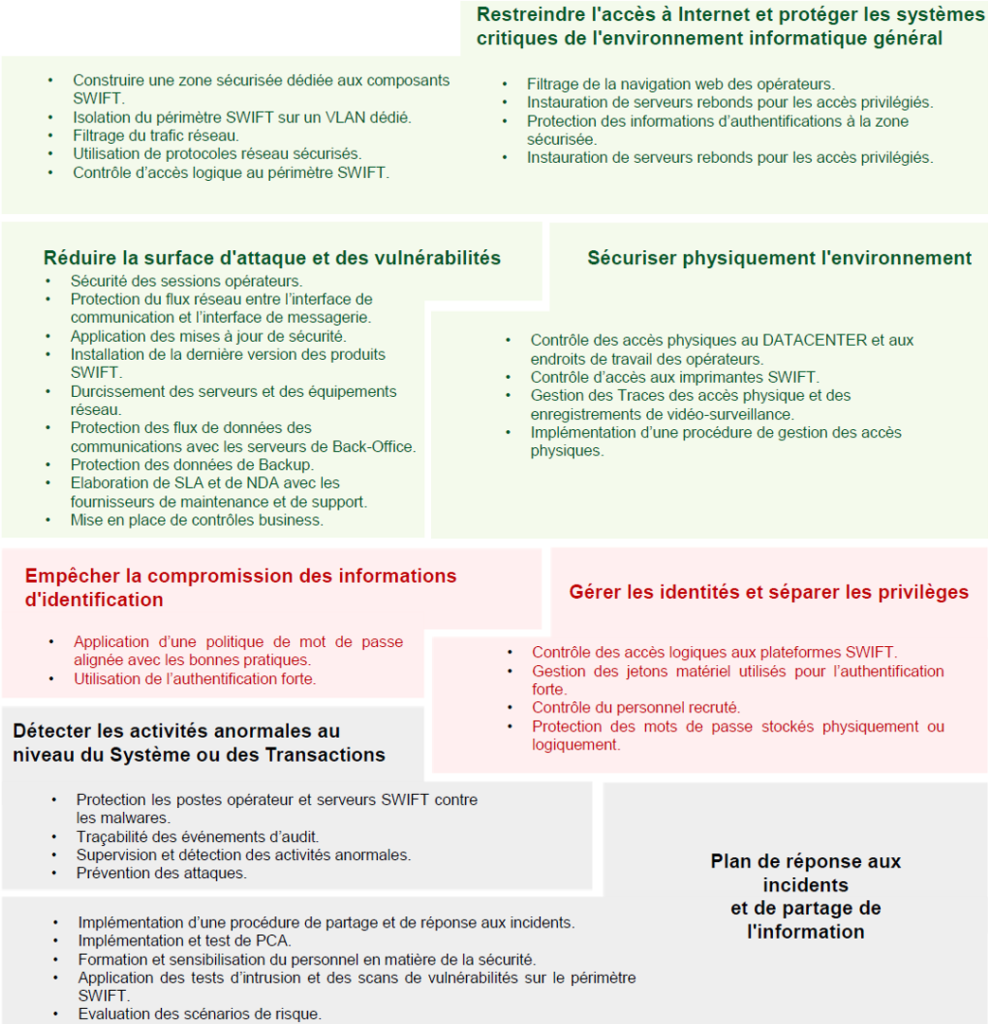

Exemple de mesures de sécurité

Un grand merci à Mehdi Benkirane pour l’écriture de cet article.

Voir également : Qu’est-ce que le NIST Cybersecurity Framework