Introduction

Dans le monde de la sécurité, il existe de nombreux concepts. Dans cet article nous allons nous intéresser à celui de l’approche red team et de ses composants.

Lorsqu’une entreprise a atteint une phase de maturité importante dans son soc (security operation center), son csirt et/ou de sa défense en général, il va être intéressant de l’évaluer.

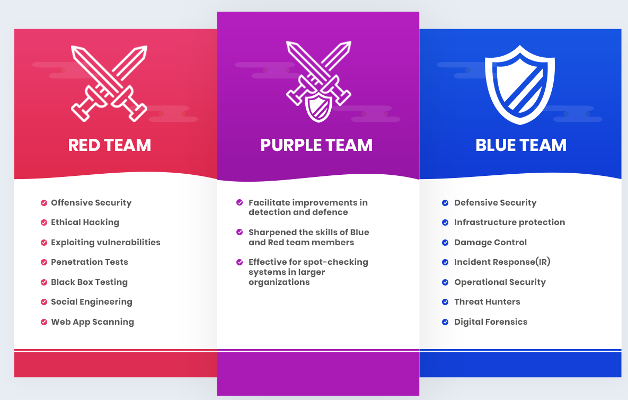

Pour cela il existe une approche réaliste qui consiste à simuler une attaque ciblée afin de mettre à l’épreuve les différents moyens de protection, qu’ils soient physiques, humains, organisationnels et informatiques. Elle permettra également d’évaluer l’équipe de sécurité et le SOC que l’on appellera ici blue team.

Blue Team vs Red Team

Contrairement à la red team, la blue team se doit de détecter et réagir face aux attaquants. La plupart des menaces standards étant bloquées par des outils automatisés, le but d’une red team est d’aller au-delà de ce type d’attaque. La blue team sera donc mise à l’épreuve et évaluée selon différents paramètres : réactivité, proactivité, vigilance… Afin de contrer l’équipe adverse, celle-ci pourra être amenée à créer de nouveaux scénarios de détections, réaliser du forensic, du reverse engineering, intégrer/créer de nouveaux outils et être des plus vigilants…

Dans ce scénario, la red team est l’équipe dite externe chargée de réaliser un test d’intrusion. Celle-ci doit se comporter de la façon la plus réaliste possible c’est-à-dire un attaquant déterminé ciblant une entreprise. Contrairement à un pentest classique avec un scope spécifique, la plupart des moyens sont bon pour s’introduire dans une organisation. Ces derniers seront amenés à faire du social engineering, pénétrer physiquement dans les locaux sans éveiller les soupçons, réaliser leurs propres exploits/payloads/malwares… leur périmètre d’attaque est vaste. Pour que l’attaque soit réalisée dans des conditions optimales, ces derniers n’auront aucune information sur les systèmes de l’entreprise (du moins fournie officiellement par le client).

Le post-audit

Suite à un tel exercice, un échange sera réalisé entre les deux équipes et un rapport sera fourni. Il est important après chaque red team de spécifier ce qui a été réalisé que ça soit au niveau de l’attaquant ou du défenseur. Le but étant de proposer des axes d’améliorations, d’apprendre des autres et sur ses erreurs.

Parmi les problématiques et axes d’améliorations, on retrouve souvent :

- Quels sont les logs manquants et qui auraient pu améliorer la détection de l’attaque ?

- Quelles règles de corrélations auraient pu permettre de lever un incident à partir des logs existants ?

- Quelles actions d’investigation et de remédiations auraient pu être entreprises au regard des alertes levées ?

- Quels nouveaux outils pourrions-nous intégrer ?

- Quelles procédures pourrions-nous améliorer ?

Les systèmes et la sécurité évoluant sans cesse, ce type d’exercice est fortement recommandé de façon récurrente même si celui-ci reste réservé à seulement quelques organisations, ces prestations étant assez onéreuse…

Cependant avec le temps et l’expérience, il s’est avéré que la communication était assez difficile entre les auditeurs et le client rendant les audits red team plus ou moins efficace et exploitable. Pour une meilleure collaboration et efficacité, le concept de la purple team a été créé.

La purple team ?!

Pour faire simple, l’objectif principal de la purple team est de faire l’interface entre la blue team et la red team.

Il s’agit donc d’arriver à faire passer la connaissance aux équipes opérationnelles, et non pas uniquement un rapport d’audit. Comme expliqué précédemment, un dialogue compréhensible doit être réalisé entre les auditeurs et le client afin de proposer des solutions de remédiations adéquates (scénarios, build etc…) suite aux vulnérabilités rencontrées.

Par ailleurs, il s’avère dans beaucoup de cas que la blue team joue également le rôle de la purple team (généralement le SOC/CSIRT).

Quoiqu’il en soit, purple team ou pas purple team, red team ou pas red team, il est important de se prémunir et d’être proactif contre les menaces externes, celles-ci n’attendent pas… Même sans cette approche il est tout à fait possible de se défendre efficacement et ceux à moindre cout notamment via des services gratuits ou peu onéreux et des outils open source. Mais si vous en avez les moyens et la maturité, il serait dommage de ne pas en profiter.